Muad'Dib

.:.Carpe.Diem.:.

Dabei seit: 12.06.2007

Beiträge: 8.284

Herkunft: 51°N/11.5°E Jena/Thuringia

|

|

Wie das IT-Sicherheitsgesetz 2.0 Bürger und Unternehmen regulieren soll Wie das IT-Sicherheitsgesetz 2.0 Bürger und Unternehmen regulieren soll |

|

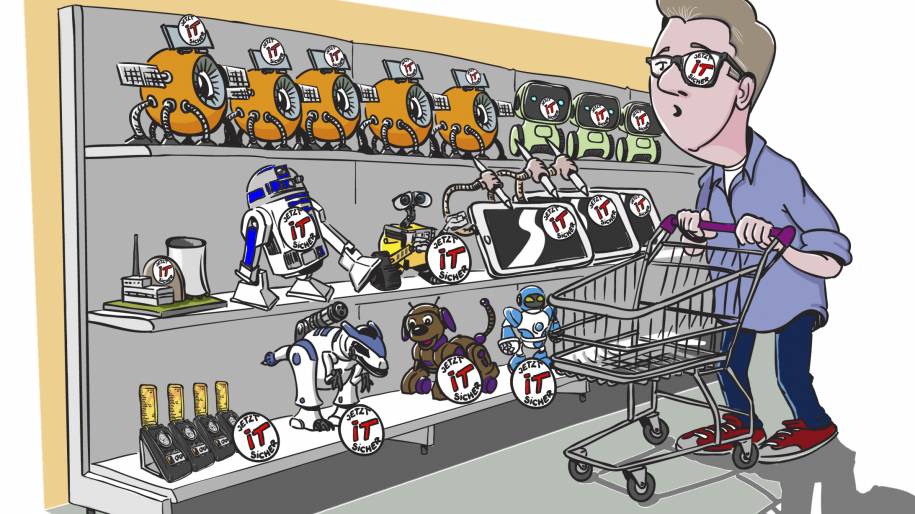

Ein neuer Gesetzentwurf soll ein Sicherheitskennzeichen einführen, das Nutzern anzeigt, bei welchen IT-Produkten sie sorglos zugreifen können.

Lange Zeit galt: Wie gut oder schlecht informationstechnische Systeme abgesichert sind, ist Sache der Betreiber. Die Politik hielt sich weitgehend heraus. Erst seit 2015 hat das IT-Sicherheitsgesetz „kritische Infrastrukturen“ in den Blick genommen, also Systeme mit wichtiger öffentlicher Bedeutung. Die Überarbeitung dieses Gesetzes (IT-SiG 2.0) geht sehr viel weiter, wie ein seit Mai 2020 vorliegender Referentenentwurf der Bundesregierung zeigt: Gesetzliche Vorgaben betreffen nun eine Vielzahl von Unternehmen. Auch der IT-Markt für Verbraucher soll reguliert werden – allerdings einstweilen auf freiwilliger Basis.

So will die Bundesregierung zum Schutz der Bürger ein „einheitliches IT-Sicherheitskennzeichen“ schaffen, „welches die IT-Sicherheit der Produkte erstmals sichtbar macht“. Das soll eine „fundierte Kaufentscheidung“ ermöglichen. Das dabei wichtige Kennzeichen wird auf die Produkte oder deren Verpackungen aufgetragen. Es enthält einen QR-Code, der dazu dient, aktuelle Sicherheitsinformationen zu dem Produkt auf der Website des Bundesamts für Sicherheit in der Informationstechnik (BSI) abzurufen.

Der 2019 veröffentlichte vorläufige Entwurf für das kommende IT-Sicherheitskennzeichen in Gestalt eines stilisierten Vorhängeschlosses zeigt keine Angaben zu besonderen Sicherheitsaspekten des Produkts. Der QR-Code in der Mitte führt Smartphone-Nutzer zur Website des BSI.

Der 2019 veröffentlichte vorläufige Entwurf für das kommende IT-Sicherheitskennzeichen in Gestalt eines stilisierten Vorhängeschlosses zeigt keine Angaben zu besonderen Sicherheitsaspekten des Produkts. Der QR-Code in der Mitte führt Smartphone-Nutzer zur Website des BSI.

Verbraucherschutz durch Kennzeichnung?

Wie eine solche Kennzeichnung im Detail umgesetzt werden soll, ist noch unklar. Wie für viele andere Regelungen verweist der Entwurf auch dafür auf eine Rechtsverordnung, die erst noch erarbeitet werden muss. Klar ist aber, dass Gerätehersteller den Antrag für die Nutzung des Kennzeichens beim BSI stellen müssen. Ohnehin soll dieses Amt künftig den Dreh- und Angelpunkt für die Regulierung des IT-Bereichs in Deutschland bilden. Zu seinen neu hinzugefügten Aufgaben gehört ausdrücklich auch der Verbraucherschutz.

Mehr von c't Magazin

Um an das Kennzeichen zu gelangen, sollen Antragsteller Dokumente mit Nachweisen für die zugesagten IT-Sicherheitseigenschaften des Produkts einreichen. Wenn das BSI den Antrag positiv bescheidet, dürfen die Produkte das IT-Sicherheitskennzeichen tragen. Auch danach soll das Amt noch durch Stichproben überprüfen, ob der Hersteller beziehungsweise Importeur die gesetzlichen Anforderungen weiterhin einhält.

Diese Planungen stoßen auf Kritik des Branchenverbands Bitkom e. V. Der begrüßt ein IT-Sicherheitskennzeichen zwar grundsätzlich, hält auf einem international geprägten Markt jedoch zumindest ein europäisches Vorgehen für sinnvoller als eine rein nationale Regelung. Zudem, so der Verband, bestehe die Gefahr, dass sich Verbraucher allein durch den Kauf eines solchermaßen gekennzeichneten Geräts dauerhaft in Sicherheit wiegen. Den Nutzern müsse aber bewusst sein, dass es auch auf den richtigen Umgang damit ankomme, also etwa auf das Aufspielen von Updates.

Staatliche Herstellerkontrolle

IT-Hersteller sollen künftig insgesamt von staatlicher Seite an die Hand genommen werden. Auch hier spielt wie bei vielen anderen Maßnahmen das BSI eine zentrale Rolle: Bei erheblichen Störungen im Bereich kritischer Infrastrukturen („KRITIS“) soll das Amt unter anderem von den Produktherstellern Auskünfte zu technischen Details verlangen dürfen.

Diese und die daraus gewonnenen Erkenntnisse darf das BSI dann nicht nur selbst verwenden, sondern auch an andere Behörden und Ressorts weiterleiten, soweit das zur Aufgabenerfüllung notwendig ist. Dass dabei auch hochsensible Geschäftsinformationen betroffen sein können, berücksichtigt der Gesetzentwurf nicht weiter.

Carnegie Mellon University's College of Engineering

So ginge es auch: Forscher am CyLab der Carnegie Mellon University setzen mit ihrem Vorschlag für eine Art Nährwert-Aufkleber in puncto IT-Sicherheit für vernetzte Geräte auf Detailinformationen, die Nutzern wirklich bei einer Kaufentscheidung helfen können.

„KRITIS“-Betreiber müssen dem BSI eine Liste all ihrer essenziellen IT-Produkte übermitteln. Das Amt kann aus diesen Informationen eine Datenbank aufbauen – das ist höchst brisant, weil es damit zugleich eine Liste aller potenziellen Schwachstellen und geeigneten Angriffsvektoren gibt. Der Entwurf geht aber noch weiter: Er untersagt den Einsatz solcher kritischen Komponenten, die von „nicht vertrauenswürdigen Herstellern“ stammen. Der (verbotene) Betrieb solcher Komponenten ist dem Bundesinnenministerium (BMI) anzuzeigen. Ein Hersteller gilt als vertrauenswürdig, wenn er eine „Garantieerklärung“ abgegeben hat. Die muss hinreichend nachweisen, dass das Produkt sicher ist. Wie das im Einzelnen erfolgen soll, ist noch völlig offen – ebenso wie die Frage, ob ein solcher Nachweis in Zeiten von Open Source und internationalen Zulieferern überhaupt zweifelsfrei möglich sein kann.

Vergleichbare Regelungen schreibt der Gesetzentwurf auch für den Telekommunikationsbereich fest. Dieser Ansatz hat in der Diskussion den Beinamen „Lex Huawei“ bekommen. Das spielt auf die Debatte um die Rolle des chinesischen Anbieters beim Aufbau der 5G-Mobilfunknetze an. Die genannten Vorgaben für „KRITIS“-Betreiber beziehen sich nicht auf IT-Equipment von Privatpersonen, sondern nur auf Unternehmensinfrastruktur. Genau dort liegt auch die Kernaufgabe des IT-SiG 2.0.

Mehr Regulierung für Lebenswichtiges

Es soll vorrangig diejenige IT von Unternehmen und Diensten stärker als bisher regulieren, an denen das Funktionieren des Gemeinwesens hängt. Welche Einrichtungen das genau betrifft, definiert das BSI-Gesetz. Danach gelten die „KRITIS“-Anforderungen nur für „Einrichtungen, Anlagen oder Teile davon“, die den Sektoren Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen angehören. Zudem müssen „durch ihren Ausfall oder ihre Beeinträchtigung erhebliche Versorgungsengpässe oder Gefährdungen für die öffentliche Sicherheit“ drohen.

Nach derzeitiger Gesetzeslage gibt es sieben „KRITIS“-Sektoren, in denen Unternehmen besonderen Pflichten unterliegen.

Zu den genannten Bereichen gibt es Rechtsverordnungen, die detaillierter darlegen, auf wen die Anforderungen zutreffen. So wird der Versorgungsgrad anhand von Schwellenwerten für jede Anlagenkategorie bestimmt. Meist liegt die Schwelle bei 500.000 versorgten Personen.

Bereits jetzt sind Anbieter kritischer Infrastrukturen verpflichtet, ihre IT-Systeme nach dem aktuellen „Stand der Technik“ zu betreiben, sie regelmäßig zu überprüfen und zu modernisieren. Dabei spielen Sicherheitsstandards eine entscheidende Rolle. Das betrifft etwa den vom BSI definierten IT-Grundschutz und ISO-Standards wie 27001, aber auch brancheneigene Vorgaben. Das Ziel ist, unerlaubte Zugriffe auf die technischen Einrichtungen und Daten ebenso zu verhindern wie Störungen. Sicherheitsvorfälle sind dem BSI zu melden. Das Amt stellt die aus den Meldungen gewonnenen Erkenntnisse den Betreibern zur Verfügung und schafft so die Voraussetzung für Vorwarnmaßnahmen.

Neue „kritische“ Bereiche

Das IT-SiG 2.0 legt nun komplett neue Kategorien von Einrichtungen und Unternehmen fest. Für diese sollen dann ähnliche Pflichten wie für die bereits jetzt bestehenden „KRITIS“-Betreiber gelten. Viele Unternehmen werden also mit erheblichen neuen IT-Anforderungen konfrontiert, was nicht zuletzt hohe Kosten bedeutet.

Der Gesetzentwurf nimmt den Begriff des „Unternehmens im besonderen öffentlichen Interesse“ neu ins deutsche IT-Sicherheitsrecht auf. Solche Unternehmen sind zwar keine „KRITIS“-Betreiber im Sinne der bisherigen Definition. Sie entwickeln oder produzieren jedoch militärisch beziehungsweise für den Staatsschutz relevante Produkte. Oder sie sind aufgrund ihrer volkswirtschaftlichen Bedeutung und ihrer erbrachten Wertschöpfung im Blick. Das könnte beispielsweise große DAX-Konzerne betreffen, an deren ordnungsgemäßem Geschäftsbetrieb Tausende von Arbeitsplätzen und viele Lieferketten hängen. Auch Firmen, die einer Regulierung nach der Verordnung zum Schutz vor Gefahrstoffen unterliegen, fallen unter die neuen Kategorien.

Zudem sollen Sicherheitsverstöße empfindlich ins Geld gehen: Das IT-SiG 2.0 passt den Bußgeldrahmen an den der DSGVO an. Das heißt: Bei Verstößen gegen das Gesetz werden maximal 20 Millionen Euro oder bis zu vier Prozent des gesamten weltweit erzielten Unternehmensumsatzes im vorangegangenen Geschäftsjahr fällig.

Allerdings stellt der Entwurf keineswegs klar, was genau ein „Unternehmen im besonderen öffentlichen Interesse“ ist. Wie nur allzu viele Fragen bleibt auch diese zunächst offen – eine Rechtsverordnung des Bundesinnenministeriums (BMI) soll sie beantworten. Es ist zwar durchaus sinnvoll, schon aus Gründen der Aktualität nicht jede zahlenmäßige oder technische Anforderung durch ein Gesetz zu regeln. Wenn auf diese Weise aber Fragen, die dringend der Konkretisierung bedürfen, in eine Phase irgendwann nach Verabschiedung des Gesetzes geschoben werden, hat das Folgen für die Industriebereiche und Unternehmen, die für eine Regulierung infrage kommen. Sie brauchen frühzeitig Rechtssicherheit in Bezug darauf, wen genau die neuen Regelungen betreffen und was zu tun ist.

Neue Pflichten für alte Betreiber

Auch wer bisher schon als „KRITIS“-Betreiber galt, muss mit erheblichem Aufwand für die Umsetzung neuer Vorschriften rechnen. So verpflichtet der Entwurf diese Unternehmen zur Einführung von Prozessen, um die Vertrauenswürdigkeit von Beschäftigten in besonders sicherheitssensiblen Bereichen zu überprüfen.

Zudem soll IT-Sicherheit gemäß dem „Stand der Technik“ künftig die Verpflichtung umfassen, „Systeme zur Angriffserkennung“ einzusetzen. Dem Entwurf zufolge geht es dabei um „durch technische Werkzeuge und organisatorische Einbindung unterstützte Prozesse zur Erkennung von Angriffen auf IT-Systeme“. Zur Arbeitsweise heißt es: „Die Angriffserkennung erfolgt durch Abgleich der in einem IT-System verarbeiteten Daten mit Informationen und technischen Mustern, die auf Angriffe hindeuten“. Das BSI soll in diesem Zusammenhang relevante technische Richtlinien (BSI-TR) erarbeiten können. Welches Verhältnis dabei zu anderen sicherheitsrelevanten technischen Normungen und Standardisierungen wie ISO-Vorgaben bestehen soll, bleibt unklar.

Auch unter Datenschutzgesichtspunkten ist der vorgeschriebene Einsatz der Systeme zur Angriffserkennung keine Kleinigkeit. De facto ermöglicht der Entwurf Unternehmen so ihre private Vorratsdatenspeicherung: Daten im Zusammenhang mit solchen Systemen dürfen bei den Betreibern bis zu zehn Jahre gespeichert und im Einzelfall auch an Strafverfolgungsbehörden übermittelt werden.

Mehr Macht fürs BSI

Das IT-SiG 2.0 trägt einmal mehr dazu bei, das BSI zu einer Art Superbehörde für die IT-Sicherheit zu machen. Das Bestreben der Regierung, diesen Bereich viel mehr als bisher ganzheitlich zu erfassen, hat einen erheblichen Befugnis- und Personalzuwachs des BSI zur Folge. Allein mit den Änderungen, die das IT-SiG 2.0 bringt, soll sich die Schaffung von 583 neuen Planstellen bei der in Bonn angesiedelten Behörde verbinden.

Das BSI wird nicht nur Meldestelle für die Belange von „KRITIS“ sein. Schon die bisherige deutsche und europäische Gesetzgebung sehen vor, dass der Informationsaustausch zur Prävention, Detektion und Abwehr von Cyberangriffen koordiniert und länderübergreifend erfolgt. Das BSI hat dabei die Aufgabe, als zentraler Sammelpunkt Informationen über IT-Sicherheitsrisiken aus möglichst vielen verschiedenen Quellen entgegenzunehmen und auszuwerten, um einen Gesamtplan zur Lage der IT-Sicherheit zu erarbeiten – das sogenannte Lagebild. Darauf aufbauend können Unternehmen oder generell die Öffentlichkeit beispielsweise vor Sicherheitslücken und Schadprogrammen gewarnt werden.

"Das neue Gesetz passt den Bußgeldrahmen für Sicherheitsverstöße an den der DSGVO an."

Kritiker bemängeln, dass die bei der Behörde gespeicherten Daten höchst sensibel sind. Wie sicher sind die möglicherweise personenbezogenen Daten derjenigen, die Informationen an das BSI weitergeben? Die Datenschutzbedenken wachsen noch dadurch, dass das BSI künftig auch im Telekommunikationsrecht eigene Befugnisse erhalten soll. Es darf etwa auf die bei TK-Dienstbetreibern gespeicherten Kundendaten zugreifen. Darunter fallen Rufnummern, Anschlusskennungen, Namen und Anschrift von Teilnehmern sowie für Mobilfunkverträge mit Handy auch die „International Mobile Equipment Identity“ (IMEI). Bisher waren so umfassende Auskunftsrechte auf Polizei und Strafverfolgung beschränkt.

Rechte von Bürgern und Unternehmen berührt in besonderer Weise die Befugnis des BSI, Protokolldaten zu speichern, die beim Betrieb der Kommunikationstechnik des Bundes anfallen. Diese Daten dürfen bisher schon erhoben und automatisiert ausgewertet werden, sofern dies zu Zwecken der IT-Sicherheit erforderlich ist. Mit dem IT-SiG 2.0 ist eine Ausdehnung dieser Befugnis im Gespräch: Protokolldaten sollen nicht bloß so lange gespeichert werden dürfen, wie es zu ihrer Auswertung nötig ist, sondern längstens für 18 Monate. Zu diesen Daten können durchaus personenbezogene Daten gehören. Daran ändert auch die gesetzlich vorgeschriebene Pseudonymisierung nichts.

Das BSI als Lückenfinder

Zur Erfüllung seiner Aufgaben soll das BSI laut Gesetzentwurf künftig „Maßnahmen zur Detektion von Schadprogrammen, Sicherheitslücken und anderen Sicherheitsrisiken in öffentlich erreichbaren IT-Systemen durchführen“ dürfen. Voraussetzung dafür ist, dass „Tatsachen die Annahme rechtfertigen, dass diese ungeschützt sind und dadurch in ihrer Sicherheit oder Funktionsfähigkeit gefährdet sein können“. Als „ungeschützt“ soll ein IT-System gelten, wenn es entweder öffentlich bekannte Sicherheitslücken aufweist oder wenn die getroffenen Sicherheitsvorkehrungen offensichtlich unzureichend sind, sodass Schädiger darauf zugreifen können.

Bei seiner amtlichen Risikosuche darf das BSI „Systeme und Verfahren einsetzen, welche einem Angreifer einen erfolgreichen Angriff vortäuschen, um Schadprogramme und andere Angriffsmethoden zu erheben und auszuwerten“. Damit dürfte das Amt nicht nur Portscans durchführen, sondern auch Honeypots und Sinkholes betreiben. Immerhin ist ein aktives Eindringen in IT-Systeme nach wie vor nicht vorgesehen. Wenn mit den genannten technischen Verfahren tatsächlich Schwachstellen erkannt werden, soll das BSI den für das IT-System Verantwortlichen oder den zuständigen Betreiber informieren.

Keine unabhängige Behörde

Zu den Aufgaben, die das Amt zukünftig noch erhalten soll, gehört die Erteilung von Befugnissen, als Konformitätsbewertungsstelle im Bereich der IT-Sicherheit tätig zu sein. Zudem wird die Bundesregierung das BSI sehr wahrscheinlich als nationale Behörde für die Cybersicherheitszertifizierung gemäß EU Cybersecurity Act (CSA) benennen. Das mit so großer Bedeutung versehene Amt ist nicht etwa eigenständig, sondern dem BMI nachgeordnet. Unter die Regie dieses Ministeriums aber fallen auch Behörden wie das Bundesamt für Verfassungsschutz, das Bundeskriminalamt oder das Bundespolizeipräsidium. Will man das Thema IT-Sicherheit wirklich ernst nehmen, wäre ein vom BMI unabhängiges BSI als gleichrangige oberste Bundesbehörde zu fordern. Darüber wird derzeit noch gestritten. Ziemlich klar ist aber, dass zumindest das IT-SiG 2.0 noch keine solche Unabhängigkeit mitbringen wird.

Auf europäischer Ebene lässt sich absehen, dass die enorme Bündelung von Befugnissen für das BSI Konflikte mit der DSGVO und der EU-Verordnung über elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen im Binnenmarkt (eIDAS-VO) entstehen lässt. Es dürfte sogar zu internen Interessenkonflikten kommen: Wie kann das BSI einerseits IT-Ermittlungsbehörde sein, die aktiv Schwachstellen aufdeckt, und andererseits die fraglichen Systeme vorher womöglich selbst zertifiziert haben?

Viel Stoff für Streit

Der Gesetzentwurf zum IT-SiG 2.0 zeigt, welche Richtung die IT-Sicherheit in Deutschland und Europa in den kommenden Jahren nach dem Willen der Politik nehmen soll. Der Weg führt in Richtung staatlich verordneter Sicherheit nach bürokratischen Rezepten. Vorschriften sollen technische Gegebenheiten bis ins Detail regeln. Das bekommen nun auch Verbraucher zu spüren: Gerade im Markt der IT für Privatleute wird das neu zu vergebende Sicherheitssiegel eine wichtige Rolle spielen. Dieser Weg berührt nicht zuletzt die Hoheit über die eigene IT-Infrastruktur. Ob er wirklich zum Ziel einer umfassenden besseren IT-Sicherheit führt? Zweifel sind erlaubt. (psz)

Quelle: https://heise.de/-4842913

__________________

| Multifeed Triax Unique 3°e>28°e & motorized FiboStøp120/90/75/55 |

|| VU+ Solo 4K & Blindscan|Mio 4K|Denys H265|S3mini|X-xx0|DVB-Cards ||

Ich bremse nicht für Schnarchroboter. ®²º¹³ Muad'Dib

Alle meine posts stellen meine persönliche und freie Meinungsäußerung dar.

|

|